Ebury está vivo: 400.000 servidores Linux comprometidos para robar criptomonedas

Conocé más cómo ha evolucionado Ebury y las nuevas familias de malware que utilizan sus operadores para monetizar su red de bots de servidores Linux.

La detención y condena de uno de los autores de Ebury a raíz de la Operación Windigo no impidió que la botnet siguiera expandiéndose. Ebury, la puerta trasera OpenSSH y ladrón de credenciales, seguía actualizándose, como informamos en 2014 y 2017.

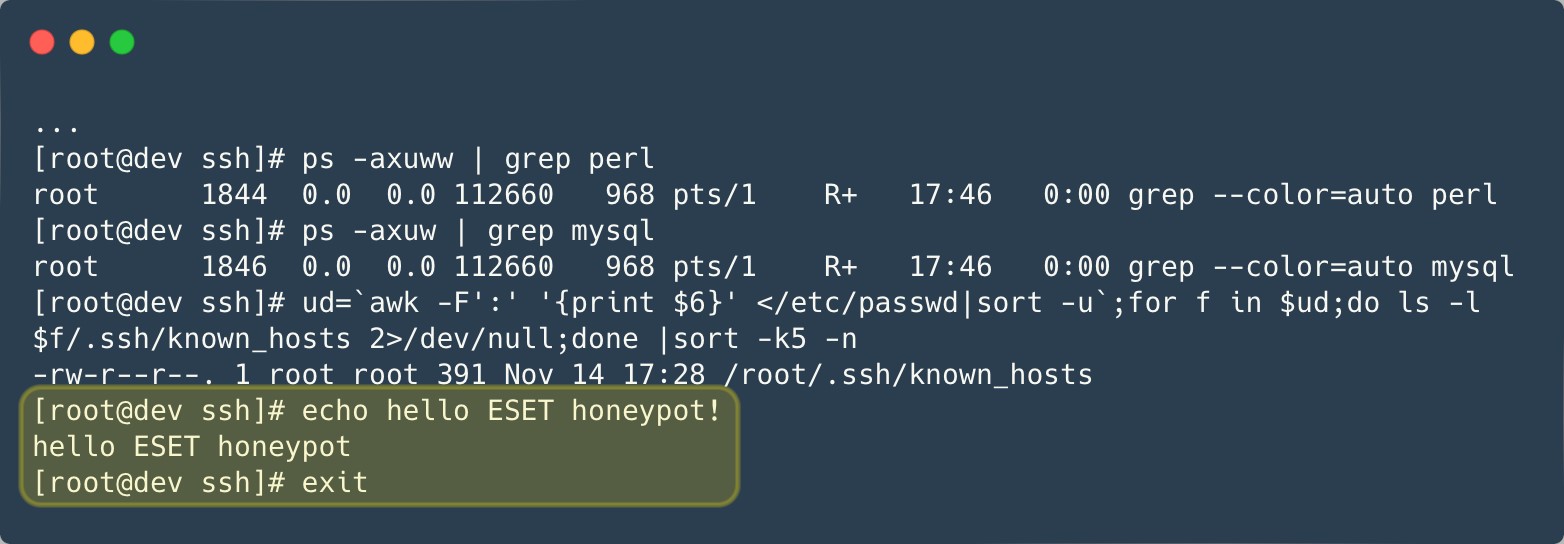

Mantenemos honeypots para rastrear nuevas muestras e indicadores de red. Sin embargo, se ha vuelto cada vez más difícil ejecutar dichos honeypots a medida que Ebury evolucionaba. Por ejemplo, uno de nuestros honeypots no reaccionó exactamente como se esperaba cuando se instaló Ebury. Después de pasar horas tratando de depurar lo que estaba pasando, los operadores de Ebury finalmente abandonaron el servidor y enviaron un mensaje para mostrar que sabían de nuestros intentos de engañarlos, como se muestra en la Figura 1.

En 2021, la Unidad Nacional de Delitos de Alta Tecnología de Holanda (NHTCU) se puso en contacto con ESET después de haber encontrado este malware en el servidor de una víctima de robo de criptomoneda. Trabajando juntos, obtuvimos una gran visibilidad de las actividades recientes del grupo y del malware que utiliza.

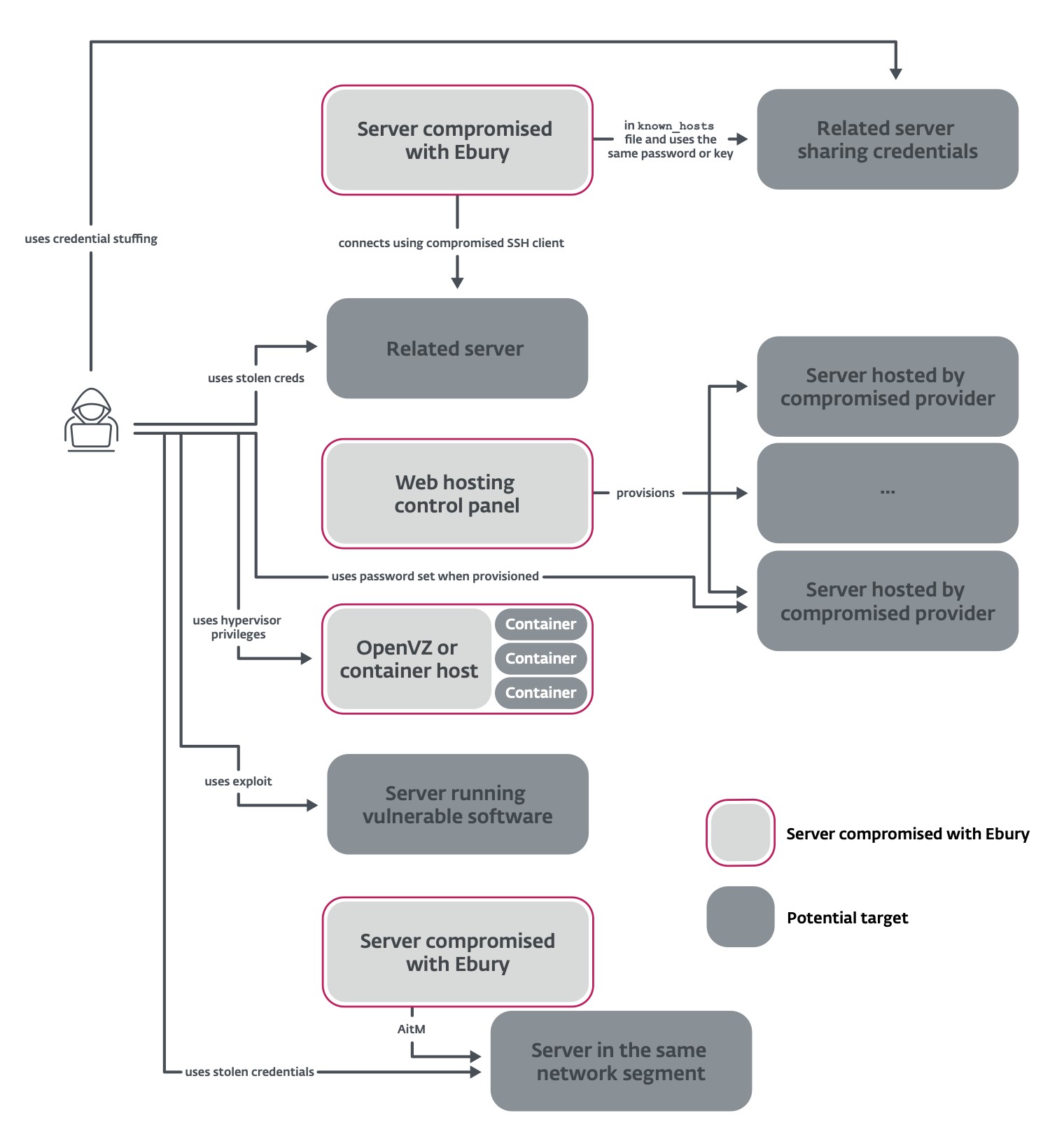

Propagación de la ciberamenaza

Este trabajo revela nuevos métodos utilizados para propagar al malware a nuevos servidores. La Figura 2 resume los métodos que pudimos documentar.

Entre las víctimas se encuentran muchos proveedores de alojamiento. La banda aprovecha su acceso a la infraestructura del proveedor de alojamiento para instalar el malware en todos los servidores alquilados por dicho proveedor. Como experimento, alquilamos un servidor virtual a uno de los proveedores de alojamiento comprometidos: Ebury se instaló en nuestro servidor en siete días.

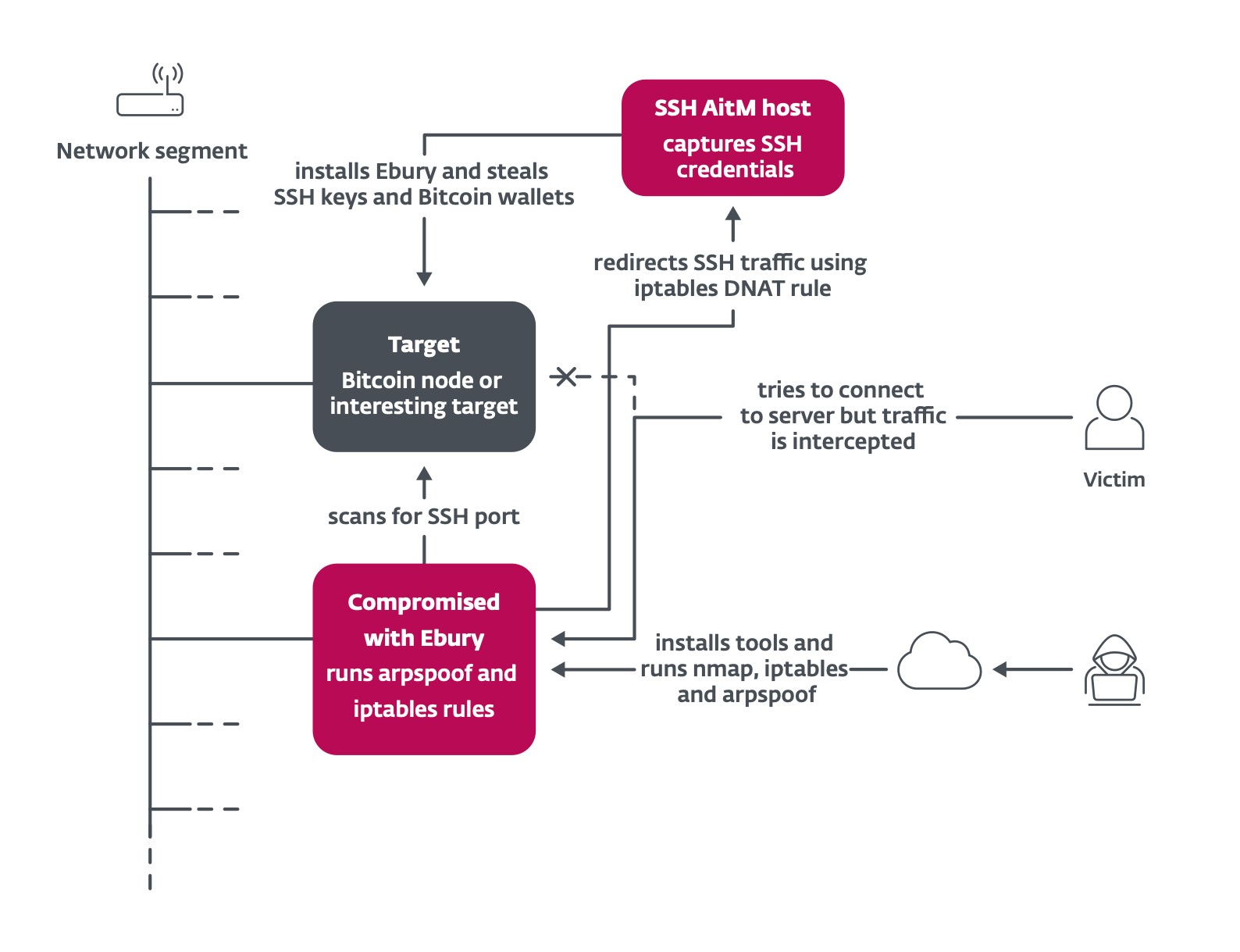

Otro método interesante es el uso de adversarios en el medio para interceptar el tráfico SSH de objetivos interesantes dentro de los centros de datos y redirigirlo a un servidor utilizado para capturar credenciales, como se resume en la Figura 3. Los operadores de Ebury aprovechan los servidores comprometidos por Ebury existentes en el mismo segmento de red que su objetivo para realizar la suplantación de ARP. Según la telemetría de Internet, en 2023 se atacaron más de 200 servidores. Entre los objetivos se encuentran nodos de Bitcoin y Ethereum. Ebury roba automáticamente las carteras de criptomonedas alojadas en el servidor atacado una vez que la víctima teclea la contraseña para iniciar sesión en él.

¿Hasta qué punto son eficaces todos estos métodos?

Este malware ha atacado unos 400.000 servidores desde 2009, y más de 100.000 seguían comprometidos a finales de 2023. Los autores llevan un registro de los sistemas comprometidos, y hemos utilizado esos datos para trazar una línea temporal del número de nuevos servidores añadidos a la botnet cada mes (Figura 4). Se muestra utilizando dos escalas, para demostrar algunos de los principales incidentes en los que Ebury se desplegó en decenas de miles de servidores a la vez.

Podés leer el artículo completo en el siguiente enlace:

Ebury está vivo: 400.000 servidores Linux comprometidos para robar criptomonedas